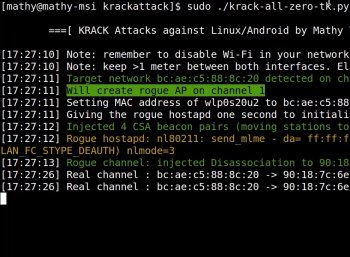

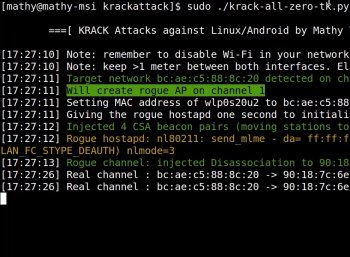

WPA2 galt bei WLAN-Verbindungen als sicher – bis heute: Forscher der „Katholischen Universität Leuven“ haben heute auf eine Lücke im WPA2-Protokoll hingewiesen, die alle Router betrifft.

Die sogenannte „KRACK-Attacke“ ist deshalb nicht zu unterschätzen, weil sie alle WLAN-Router betrifft, die auf WPA2 setzen – unter anderem also auch die in Deutschland so beliebte Fritz!box. Zwar ist das WLAN-Passwort selbst nicht gefährdet, allerdings kann der eigentlich geschützte Datenverkehr mitgelesen werden – solange sich der Angreifer in Funkweite des WLAN-Netzwerkes befindet.

Das Problem dabei: Noch ist diese Lücke nicht gestopft. Bis es soweit ist, sollten sicherheitsbewusste Surfer im Idealfall nur ihr LAN, nicht aber das WLAN nutzen. Wer ohne WLAN nicht auskommt, sollte zumindest eine VPN-Lösung einsetzen – dabei kann der Datenverkehr von Angreifern nicht abgehört werden. Darüberhinaus sind den Experten zufolge auch https-Verbindungen sicher vor Angriffen. Diese kommen in allen großen Onlineshops sowie natürlich beim Onlinebanking zum Einsatz. Auch Discountfan.de setzt seit langer Zeit schon auf den Sicherheitsstandard https.

Die WiFi-Alliance beeilt sich in einer heutigen Stellungnahme zu versichern, dass die Lücke bislang noch nicht ausgenutzt worden sei – allerdings ist es wie bei allen Lücken eine Frage der Zeit, bis ein Angriff stattfindet.

Discountfan-Fazit: Mehr als je zuvor sollten WLAN-Nutzer darauf achten, regelmäßig Sicherheits-Updates für ihren Router aufzuspielen. In öffentlichen Netzwerken ist – nicht zuletzt aufgrund der aktuellen Lücke – die Nutzung einer VPN-Verbindung dringend anzuraten. Ein Vergleich der besten VPN-Anbieter ist inklusive einer Einführung ins Thema VPN bei Netzwelt zu finden.

Kein Schnäppchen mehr verpassen mit unserem Daily Newsletter. Noch schneller geht es per Twitter, Facebook, per RSS-Feed, WhatsApp oder Push-Nachrichten.

Mich wundert das nicht. Über viele Jahre (seit Einführung 2004) ruht man sich auf WPA2 aus. Statt auch endlich einen Nachfolger anzubieten, welcher auch öffentliche Netzwerk vielleicht endlich verschlüsseln könnte. Nun sind wieder viele Nutzer verunsichert.

Theoretisch müssten wir längst bei bei WPA der Version 4 oder 5 sein. Und WPA(1) mit TKIP längst abgeschafft sein.

Mich wundert das nicht. Über viele Jahre (seit Einführung 2004) ruht man sich auf WPA2 aus. Statt auch endlich einen Nachfolger anzubieten, welcher auch öffentliche Netzwerk vielleicht endlich verschlüsseln könnte. Nun sind wieder viele Nutzer verunsichert.

Theoretisch müssten wir längst bei bei WPA der Version 4 oder 5 sein. Und WPA(1) mit TKIP längst abgeschafft sein.

Wenn ich am 20.10. den Newsletter bekomme, erwarte ich von der Meldung, die beim Link-anklicken erscheint, dass sie aktuell ist und nicht unverändert und ohne Zusatz der Redaktion die Agenturmeldung vom 16.10. abbildet.

AVM hat nämlich längst mitgeteilt, dass gerade die Fritz-Boxen nicht betroffen sind.

Wenn ich am 20.10. den Newsletter bekomme, erwarte ich von der Meldung, die beim Link-anklicken erscheint, dass sie aktuell ist und nicht unverändert und ohne Zusatz der Redaktion die Agenturmeldung vom 16.10. abbildet.

AVM hat nämlich längst mitgeteilt, dass gerade die Fritz-Boxen nicht betroffen sind.

Hallo,

Vielen Dank für Ihr Feedback. Ein paar Anmerkungen dazu:

Die Leser unseres Daily-Newsletter haben direkt am Tag der Veröffentlichung von der Lücke erfahren. Es liegt in der Natur eines wöchentlichen Newsletters, dass einige der News darin ein paar Tage älter sind. Wenn Sie aktueller informiert sein wollen, empfehlen wir unseren Daily-Newsletter oder den RSS-Feed. Wir „bilden“ auch keine „Agenturmeldungen“ ab, sondern haben die Meldung selbst recherchiert und mit eigenen Informationen angereichert.

Es ist nicht richtig, dass die Fritzboxen pauschal nicht betroffen sind. Vielmehr betont AVM, dass ein Angriff nur unter bestimmten Bedingungen und nur bei lokaler Nähe zum WLAN-Netzwerk möglich ist. Inzwischen wurden Updates für einige Repeater bereitgestellt, die für die Fritzboxen stehen noch aus. AVM schreibt wörtlich: „AVM-Produkte, die als WLAN-Klient betrieben werden, sind von einigen der beschriebenen Möglichkeiten betroffen“. Siehe auch https://avm.de/service/aktuelle-sicherheitshinweise/

Uns ist klar, dass die Lücke derzeit eher selten ausgenutzt werden kann. Gleichwohl fühlen wir uns verpflichtet, unsere Leser über mögliche Gefahren zeitnah zu informieren. Der Leser selbst kann dann entscheiden, ob und wann er entsprechende Updates nachfragt und aufspielt.

Ihnen einen guten Start in die Woche!

Hallo,

Vielen Dank für Ihr Feedback. Ein paar Anmerkungen dazu:

Die Leser unseres Daily-Newsletter haben direkt am Tag der Veröffentlichung von der Lücke erfahren. Es liegt in der Natur eines wöchentlichen Newsletters, dass einige der News darin ein paar Tage älter sind. Wenn Sie aktueller informiert sein wollen, empfehlen wir unseren Daily-Newsletter oder den RSS-Feed. Wir „bilden“ auch keine „Agenturmeldungen“ ab, sondern haben die Meldung selbst recherchiert und mit eigenen Informationen angereichert.

Es ist nicht richtig, dass die Fritzboxen pauschal nicht betroffen sind. Vielmehr betont AVM, dass ein Angriff nur unter bestimmten Bedingungen und nur bei lokaler Nähe zum WLAN-Netzwerk möglich ist. Inzwischen wurden Updates für einige Repeater bereitgestellt, die für die Fritzboxen stehen noch aus. AVM schreibt wörtlich: „AVM-Produkte, die als WLAN-Klient betrieben werden, sind von einigen der beschriebenen Möglichkeiten betroffen“. Siehe auch https://avm.de/service/aktuelle-sicherheitshinweise/

Uns ist klar, dass die Lücke derzeit eher selten ausgenutzt werden kann. Gleichwohl fühlen wir uns verpflichtet, unsere Leser über mögliche Gefahren zeitnah zu informieren. Der Leser selbst kann dann entscheiden, ob und wann er entsprechende Updates nachfragt und aufspielt.

Ihnen einen guten Start in die Woche!